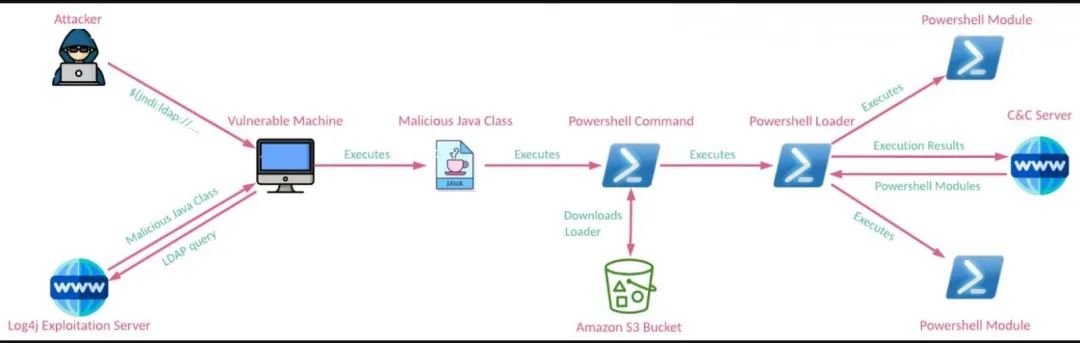

APT35被怀疑是伊朗政府支持的APT组织,也被称作迷人的小猫、TA453或磷。1月11日,研究人员透露,该团体正在利用Log4Shell漏洞,发布新的模块化PowerShell后门。APT35组织在目标应用安全更新之前优先利用该漏洞对易受攻击的系统进行扫描。称为CharmPower的模块化有效负载能够处理C2通信、执行系统枚举,最终接收、解密并加载其他模块BOB半岛平台。APT35组织的感染链如下示:

这个核心模块有以下主要功能:

验证网络连接:执行后,脚本会通过向Google.com发送HTTP POST请求使用参数hi=hi等待网络连接的活动。 基本系统枚举:此脚本会获取 Windows 操作系统版本、计算机名称,以及存储在 $APPDATA 路径中的 Ni.txt 文件的内容;该文件可能是由不同的模块创建和填充的。检索到的 C&C 域:恶意软件已解码硬编码的URL为hxxps://s3[.]amazonaws[.]com/doclibrarysales/3BOB半岛官方。接收、解密并执行下一阶段模块。核心模块会持续地向C2发送HTTP POST请求,C&C服务器可以以以下两种方式之一做出响应: \nNoComm:无任何指令,脚本会继续发送POST请求。 Base64编码字符串:指定要运行的模块。这个模块使用易懂的替换密码进行加密,并通过 base64 编码转换。Base64字符串可以用来加载额外的PowerShell或C#模块BOB半岛老版本。CharmPower"负责解码和导入这些模块,之后模块会与C2建立独立的通信渠道。根据 CharmPower 在侦察阶段检索到的基本系统数据,自动生成要发送到受感染端点的模块列表。

C2发送的额外模块列表如下:

C2发送的额外模块列表如下:

的是,“魅力力量”后门和 APT35 以前使用的安卓间谍软件,在日志记录功能的实现上有一定的相似之处,并且它们使用的格式和语法也很相似。而且,两个样本中都出现了C2通信的"Stack=Overflow"参数,这是只有在APT35工具中才能观察到的特殊参数。研究人员根据这些代码的相似度和基础设施的重合将活动归因于APT35。

BOB半岛入口

BOB半岛APP

BOB半岛老版本